-

Centre d'Études et de Recherches

-

sur les Phénomènes Inexpliqués

|

|

|

Échelon (2)

|

|

Échelon est un nom de code utilisé pendant de nombreuses années par les services de renseignements américains pour désigner une base d'interception des satellites commerciaux. Par extension le Réseau Échelon désigne le système mondial d'interception des communications privées et publiques, élaboré par les États-Unis, le Royaume-Uni, le Canada, l'Australie et la Nouvelle-Zélande dans le cadre du Traité UKUSA (UKUSA Agreement). En fait, c'est la NSA (National Security Agency), avec les services de renseignements américains qui gèrent l'ensemble du réseau global dans l'inégalité la plus totale. Par exemple, les services néo-zélandais sont obligés de transmettre leurs renseignements à la NSA mais pas l'inverse. Il n'y a pas d'amis et d'ennemis, tout le monde est considéré comme "ennemi potentiel", car cela reste supposé variable dans le temps, "les amis d'aujourd'hui seront peut-être les ennemis de demain". Aussi bien les services anglais que canadiens par exemple, doivent allégeance à la NSA... Cette dernière est une organisation au moins cent fois supérieure au FBI ou à Scotland Yard réunis. Elle dispose pour cela de moyens extrêmement puissants ainsi que d'un régime draconien sur ses subordonnées. Ainsi, d'une part elle utilise de vastes territoires équipés de centres spéciaux destinés à l'analyse de l'information. Ces centres ressemblent à de gigantesques balles de golf et cela aurait même un côté amusant si le sujet n'était pas si grave. Échelon utilise donc, pour la récolte des informations et l'écoute systématique des communications électroniques, des satellites artificiels ou même des sous-marins, des systèmes informatisés capables d'analyser et d'enregistrer les textes aussi bien que les conversations, notamment au moyen de logiciels extrêmement sophistiqués prenant par exemple en compte l'intonation de la voix, les considérations sémantiques, le contexte, etc. |

Le but initial de pareille organisation résidait, dit-on, dans une forme d'espionnage industriel et commercial, mais il ne fait aucun doute qu'elle soit utilisée à des fins militaires, politiques, et même privées. D'ailleurs, le véritable but initial était l'écoute des pays communistes alors que l'on était en pleine guerre froide. C'est du moins la théorie la plus plausible car en fait personne ne connaît la date exacte à laquelle le réseau a vu le jour. Il est resté longtemps ultra secret, le grand public n'a été avisé qu'à la fin du précédent millénaire mais il existait au bas mot depuis plusieurs décennies auparavant. Par la suite, l'évolution de la situation fit en sorte que les objectifs furent redéfinis, ce qui sous-entend bien la formidable possibilité de reconversion et la polyvalence des travaux réalisés. |

|

En quoi sommes-nous concernés, nous particuliers ? C'est grâce à Échelon que toutes nos communications téléphoniques (entre autres) sont systématiquement écoutées à la seule condition que l'un des mots-clés figurant dans une liste particulière soit prononcé. Toutefois, dans certains cas, ce n'est même pas nécessaire ! Du côté de l'utilisateur, on ne remarque strictement rien ! Fut un temps où l'on s'imaginait encore naïvement que seuls certains personnages, hauts placés ou "dans le collimateur" étaient ainsi écoutés, ce n'est hélas plus systématiquement le cas de nos jours car tout un chacun - même le dernier des particuliers peut-être sujet à de telles incursions. Il est vrai aussi, par exemple, que "par hasard" on pourrait tomber sur des communications entre terroristes... |

|

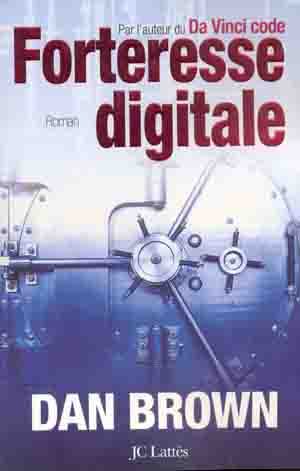

Un système extrêmement puissant : les possibilités du réseau sont telles que toutes les communications téléphoniques, qu'elles se fassent à partir d'un téléphone classique, d'un GSM, d'un appareil placé sous "liste rouge", peuvent être écoutées. Mais ce n'est pas tout : il en va de même pour les emails, les fax, télex, télécopies, bref, toute communication qui utilise le Net, le fil de téléphone ou les ondes ! Bien que cela ne soit pas confirmé ni prouvé, il est possible que Microsoft travaille en collaboration avec le réseau Échelon avec les conséquences que l'on imagine. Étant donné que la reconnaissance des mots-clés peut s'effectuer même sur base de textes on peut supposer que ledit réseau, qui a brisé le code de la machine Enigma des Allemands lors de la deuxième guerre mondiale, puisse également décrypter rapidement les codes utilisés dans des surfaces dites "sécurisées". Dès lors, on se demande où se trouve encore la confidentialité de tout un chacun ! Forteresse digitale : comme pour illustrer nos propos, au moment même où nous traitions le sujet Dan Brown (déjà bien connu via son "Code da Vinci", "Anges et démons" ou encore "Deception point" sortait "Forteresse digitale", un livre (de fiction ?) dans laquelle la NSA se trouve confrontée à un code inviolable ! ...A la National Security Agency, l'incroyable se produit, TRANSLTR, le puissant ordinateur de décryptage, ne parvient pas à déchiffrer un nouveau code. Appelée à la rescousse, Susan Fletcher, la belle et brillante cryptanalyste en chef, comprend qu'une terrible menace pèse sur tous les échelons du pouvoir. La NSA est prise en otage par l'inventeur du cryptage inviolable qui, s'il était mis sur le marché, pulvériserait tout le système du renseignement américain !... Bon... mais là, on est dans la littérature S-F... |

|

Suite de l'enquête. - SOMMAIRE DE LA RUBRIQUE - SOMMAIRE DU PARANORMAL - ACCUEIL